杀手:恶魔出没的世界免安装绿色中文版

1.12G · 2025-10-25

alixixi 10 月 25 日消息,安全公司 Koi Security 发文,透露目前 OpenVSX 市场的 VS Code 扩展插件中出现了一系列带有 GlassWorm 蠕虫脚本的插件,相应蠕虫脚本隐蔽性极强,呈现出“一传多”态势,受感染的插件累计遭下载约 35800 次。

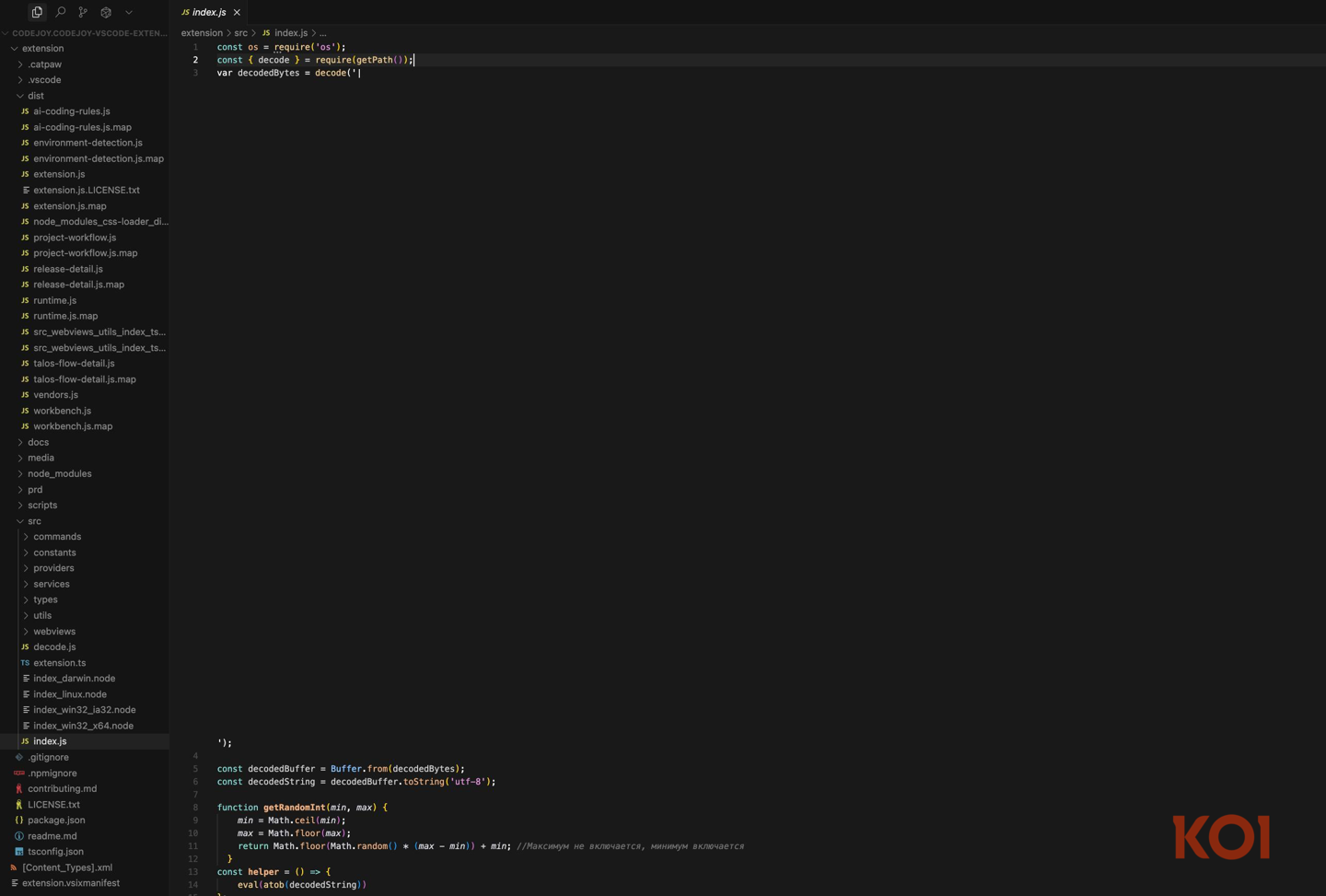

据悉,Koi Security 最初监测到市场中一项名为 CodeJoy 插件的网络凭据访问行为存在异常,与宣称的扩展宣称功能不符。研究人员在调查源码时,发现插件第 2 行与第 7 行之间存在大量看似“空白”的内容,实际上相应内容是不可见的 Unicode 特殊字符,因此难以被人工或静态分析工具察觉,然而对于 JavaScript 解释器来说,这些“空白”内容实际暗含黑客布设的蠕虫脚本,完全可以静默执行。

在运行后,相应脚本会通过黑客架设的 C2 服务器下载恶意软件内容,进一步获取受害设备上的 NPM、GitHub 与 Git 凭证,允许黑客随意篡改 / 公开发布受害设备上的各类软件包,相应代码还能将受害设备作为代理服务器,以发起更大规模的供应链攻击,从而把受害设备变成黑客犯罪设施的一部分。

对此,安全公司表示,如今开发者生态与扩展市场已成为黑客眼中的高价值目标,开发者与平台都必须提高对于隐蔽代码的警觉性。

1.12G · 2025-10-25

140M · 2025-10-25

21.8G · 2025-10-25