地牢扛把子免安装绿色版

393M · 2025-11-12

alixixi 11 月 12 日消息,火绒安全 11 月 11 日发文,称“撕开鲁大师为首系列企业流量劫持黑幕”。

火绒安全实验室监测发现,包含成都奇鲁科技有限公司、天津杏仁桉科技有限公司在内的多家软件厂商,正通过云控配置方式构建大规模推广产业链,远程开启推广模块以实现流量变现。

火绒安全称,这些厂商通过云端下达配置指令,动态控制软件的推广行为,不同公司及其产品的推广方式各有差异。以成都奇鲁科技旗下的鲁大师为例,其推广行为涵盖但不限于:

利用浏览器弹窗推广“传奇”类页游

在未获用户明确许可的情况下弹窗安装第三方软件

篡改京东网页链接并插入京粉推广参数以获取佣金

弹出带有渠道标识的百度搜索框

植入具有推广性质且伪装为正常应用的浏览器扩展程序等

火绒安全表示,尽管流量推广向来是互联网公司常用的盈利模式,然而这些厂商却运用了多种技术对抗手段,以阻碍安全分析与行为复现,蓄意隐匿其损害用户体验的行为。它们在未充分向用户告知或故意模糊告知相关情况的前提下,利用用户流量进行变现操作。通过伪装成正规应用的方式,与用户“捉迷藏”,使用户难以识别并定位真正的推广源头。这些主体采用各种手段规避网络舆论监督,逃避公众审查。

火绒安全还称,数十余家不同时间、不同地区注册的公司通过隐蔽的关联关系相互连接,利用隐藏的结算体系进行利益输送,并通过极其相似的云控模块向用户终端推送各类推广产品。为了逃避监管和技术追踪,这些公司采用了数据加密、代码混淆、动态加载、多层跳转等多种技术对抗手段。

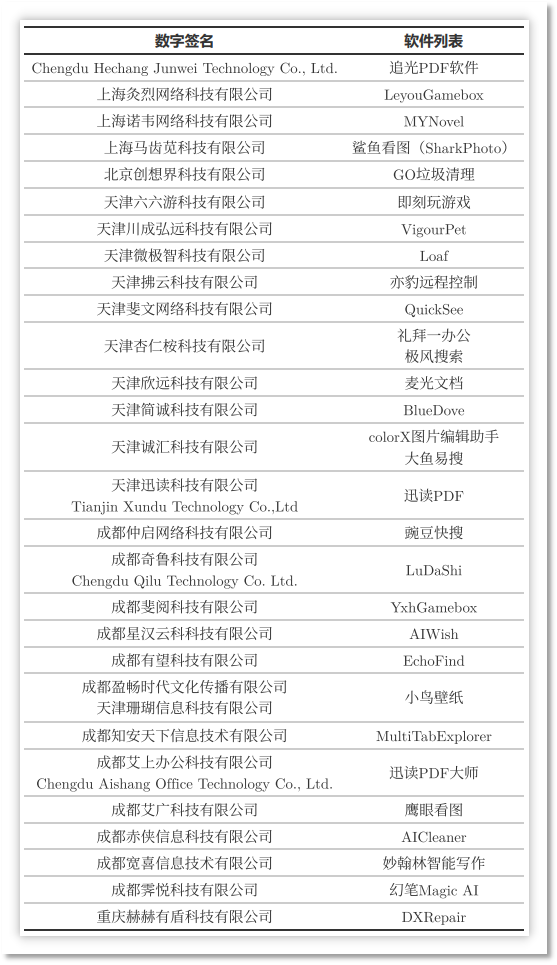

根据火绒安全情报中心的统计数据,大量软件包含本文所述的推广模块。下图中列表列出的软件被发现与本次威胁具有较强相关性(包括但不限于):

alixixi在文章中注意到,火绒安全表示多数软件中的推广模块及 Lua 推广脚本会检测浏览器历史记录,以规避特定人群。系统会匹配历史记录中的页面标题,检测是否包含“劫持”、“捆绑”、“流氓软件”、“自动打开”等关键词,一旦发现则停止向该用户推广,以规避曾搜索过此类内容的用户。

火绒安全还称,在劫持浏览器的过程中,会对用户是否访问过周鸿祎的微博进行检测,若检测结果为已访问,则不会进行推广。